Das Telegram-Combolist-Leck ist in jüngster Zeit aufgrund eines erheblichen Datenlecks, bei dem 361 Millionen Konten gestohlen wurden, in Cybersicherheitskreisen in den Mittelpunkt gerückt. Diese Anmeldeinformationen, die aus einer Vielzahl von Quellen, darunter Passwortdiebstahl-Malware, Credential-Stuffing-Angriffe und Datenlecks, gesammelt wurden, wurden nun dem Benachrichtigungsdienst für Datenlecks von Have I Been Pwned (HIBP) hinzugefügt.

Mit dieser Entwicklung können Benutzer überprüfen, ob ihre Konten kompromittiert wurden. In diesem Blog werden die Feinheiten der Telegram-Combolisten, die Methoden zum Sammeln solch großer Datenmengen und die Folgen dieser Verstöße näher erläutert.

Die Mechanik des Telegram-Combolisten

Eine Combolist (kurz für „Kombinationsliste“) ist eine Zusammenstellung von Benutzernamen und Passwörtern, die aus verschiedenen Quellen gestohlen oder weitergegeben wurden. Diese Listen werden häufig in Cybercrime-Communitys verbreitet und für böswillige Aktivitäten wie Credential-Stuffing-Angriffe verwendet. Bei diesen Angriffen verwenden Cyberkriminelle automatisierte Tools, um diese gestohlenen Anmeldeinformationen auf mehreren Websites zu testen, und nutzen dabei die gängige Praxis der Wiederverwendung von Passwörtern unter Benutzern aus.

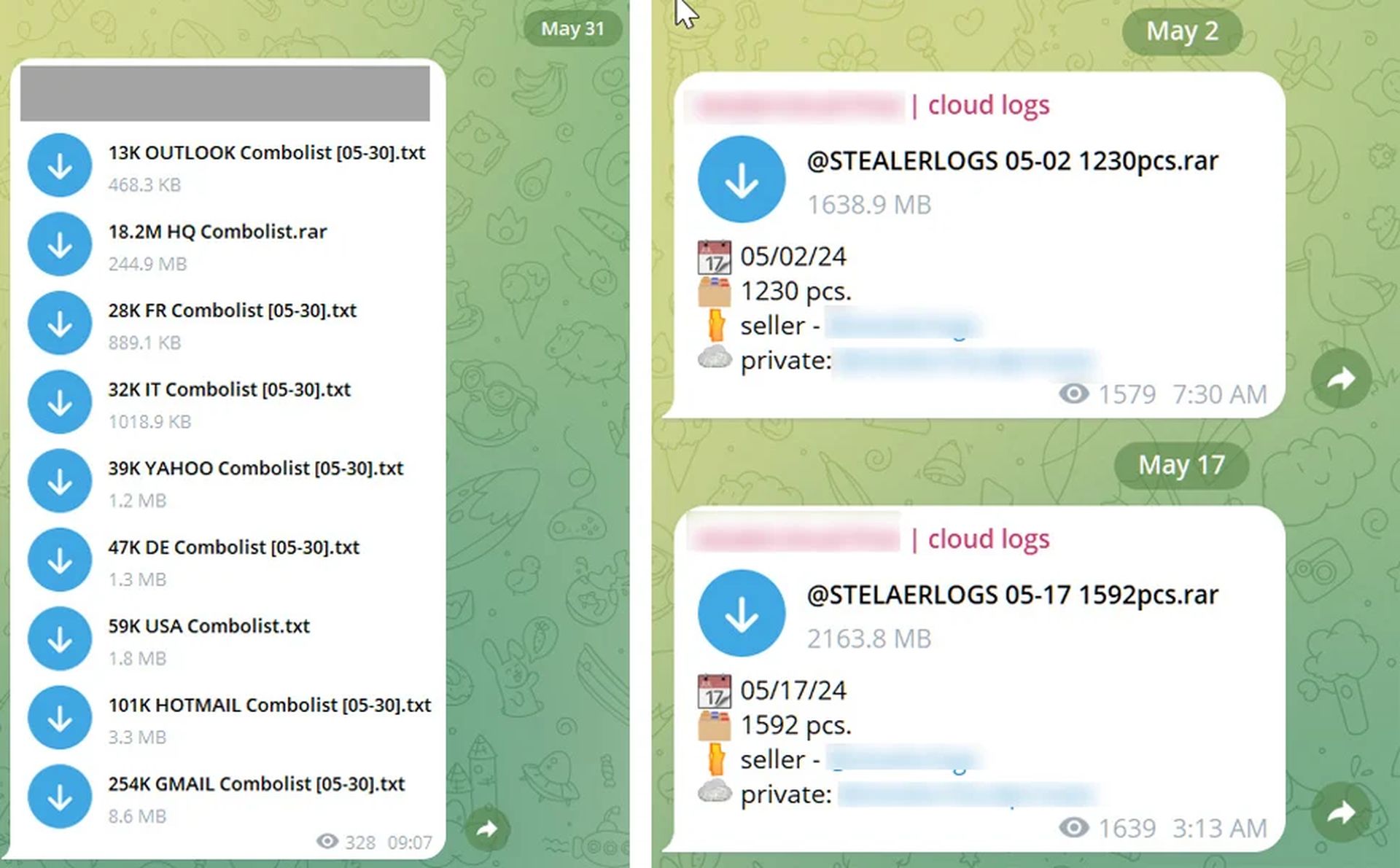

Bei Telegram-Combolisten handelt es sich im Wesentlichen um große Sammlungen gestohlener Anmeldeinformationen – Kombinationen aus Benutzernamen und Passwörtern – die in Cybercrime-Communitys auf Telegram kursieren. Cybersicherheitsforscher haben zahlreiche Telegram-Kanäle identifiziert, die sich dem Teilen dieser Listen widmen, die dazu dienen, den Ruf der Cyberkriminellen aufzubauen und Abonnenten zu gewinnen.

Telegram ist aufgrund der verschlüsselten Nachrichtenübermittlung, der großen Gruppenkapazität und der relativen Anonymität zu einer beliebten Plattform für Cyberkriminelle geworden, um Combolisten zu verteilen. Forscher haben zahlreiche Telegram-Kanäle gefunden, die dem Teilen dieser Listen gewidmet sind, was es böswilligen Akteuren leicht macht, auf diese Daten zuzugreifen und sie für weitere Angriffe zu verwenden.

Die Daten in diesen Combolisten stammen aus verschiedenen Quellen:

- Credential-Stuffing-Angriffe: Cyberkriminelle verwenden automatisierte Tools, um mit gestohlenen Anmeldeinformationen auf mehreren Websites Anmeldeversuche zu unternehmen. Dabei setzen sie darauf, dass Benutzer ihre Passwörter häufig für verschiedene Dienste wiederverwenden.

- Datenschutzverletzungen: Groß angelegte Hacks von Websites und Diensten führen zum Verlust von Benutzeranmeldeinformationen.

- Malware, die Passwörter stiehlt: Diese Art von Malware infiziert Geräte und stiehlt gespeicherte Benutzernamen und Passwörter, oft zusammen mit zugehörigen URLs und anderen Browserdaten.

Die Forscher entschieden sich für Anonymität und sammelten einen erheblichen Teil dieser Daten – 122 GB an Anmeldeinformationen – aus mehreren Telegram-Kanälen und teilten sie mit Troy Hunt, dem Gründer von HIBP. Hunt bestätigte, dass dieser Datensatz 361 Millionen einzigartige E-Mail-Adressen enthält, von denen 151 Millionen dem HIBP-Dienst bisher unbekannt waren.

Analyse des massiven Datenlecks

Der Combolist-Hack von Telegram hat mit der Offenlegung von mehr als 361 Millionen einzigartigen E-Mail-Adressen ein beispielloses Ausmaß erreicht. Dieser Informationsschatz ist nicht nur riesig, sondern auch hochgranular und enthält oft nicht nur E-Mail- und Passwortkombinationen, sondern auch URLs, die mit diesen Anmeldeinformationen verknüpft sind. Solche Daten werden oft mit ausgeklügelten Mitteln wie Passwort-stehlender Malware gestohlen.

Passwörter stehlende Malware infiltriert Geräte und extrahiert vertrauliche Informationen, darunter:

- Benutzernamen und Passwörter

- Kekse: Daten, die zum Entführen von Sitzungen verwendet werden können.

- URLs: Mit den gestohlenen Anmeldeinformationen verknüpfte Websites.

Die über Telegram-Combolisten zirkulierenden Daten werden dann in Protokollen zusammengestellt und auf Cybercrime-Märkten geteilt oder verkauft. Angesichts der Anonymität der Forscher, die diese Daten teilen, ist es klar, dass die Überprüfung der Legitimität jedes einzelnen Zugangsnachweises eine enorme Aufgabe ist. Hunt überprüfte jedoch viele der durchgesickerten E-Mail-Adressen mithilfe von Formularen zum Zurücksetzen des Passworts und verifizierte ihre Verbindung zu den aufgelisteten Websites.

Keine Site bleibt unberührt

Aufgrund der Größe des Datensatzes kann fast jede Site betroffen sein, die Anmeldungen zulässt. Von großen Unternehmen bis hin zu kleinen Foren ist die Reichweite dieser Anmeldeinformationen enorm. Sogar BleepingComputer, eine Website, die sich der Cybersicherheit widmet, war von diesem Datenverstoß betroffen. Anmeldeinformationen im Zusammenhang mit PiepComputer Foren wurden mithilfe von Malware gestohlen, die Informationen stiehlt. Dies unterstreicht die weitverbreitete Bedrohung, die von dieser Art von Malware ausgeht.

Informationen stehlende Malware infiltriert ein Gerät, erfasst vertrauliche Informationen und überträgt sie an die Angreifer. Diese Art von Malware wird häufig über folgende Kanäle verbreitet:

- Sozialen Medien: Links oder Anhänge in Nachrichten, die zum Download von Malware führen.

- Geknackte Software: Raubkopien von Software sind häufig mit Schadsoftware gebündelt.

- Gefälschte VPN-Produkte: Schädliche Anwendungen, die sich als legitime VPN-Dienste ausgeben.

- E-Mail-Kampagnen: Phishing-E-Mails mit schädlichen Anhängen oder Links.

Die betroffenen Benutzer stehen häufig vor der entmutigenden Aufgabe, jedes im Passwortmanager ihres Browsers gespeicherte Passwort sowie alle anderen Konten mit denselben Anmeldeinformationen zurückzusetzen. Da bei diesen Verstößen normalerweise keine Zeitstempel vorhanden sind, müssen Benutzer davon ausgehen, dass alle in ihrem Browser gespeicherten Anmeldeinformationen kompromittiert wurden.

Informationen stehlende Malware ist zu einer großen Herausforderung für die Cybersicherheit geworden und ermöglicht eine Reihe von Angriffen von Ransomware bis hin zum Datendiebstahl. Aufsehenerregende Sicherheitsverletzungen wie jene, die sich gegen die Regierung Costa Ricas und Unternehmen wie Microsoft, CircleCi und andere richten, gehen häufig auf von dieser Art von Malware gestohlene Anmeldeinformationen zurück. Die Fähigkeit der Malware, eine breite Palette von Daten zu erfassen, darunter Browserverlauf und Kryptowährungs-Wallets, macht sie zu einem wirksamen Werkzeug für Cyberkriminelle.

Die gestohlenen Daten werden entweder auf Cybercrime-Marktplätzen verkauft oder direkt zum Hacken weiterer Konten verwendet. Dieser kontinuierliche Kreislauf aus Diebstahl und Ausbeutung schafft eine permanente Bedrohungsumgebung, in der selbst Benutzer, die ihre Passwörter sorgfältig ändern, wiederholt gefährdet sein können.

Der Realität von Telegram-Combolisten und Datenschutzverletzungen ins Auge sehen

Das massive Leck von 361 Millionen Konten auf Telegram Combolist unterstreicht die rücksichtslose Natur der Cyberkriminalität und die allgegenwärtige Bedrohung durch Malware, die Informationen stiehlt. Während Dienste wie Have I Been Pwned wichtige Tools für Benutzer bereitstellen, um ihre Gefährdung zu kontrollieren, bleibt die Aufgabe, die eigene digitale Präsenz zu sichern, eine Herausforderung. Die granulare Natur der durchgesickerten Daten, einschließlich URLs und Cookies, unterstreicht die Notwendigkeit robuster Cybersicherheitspraktiken und ständiger Wachsamkeit.

Da Cyberkriminelle weiterhin Schwachstellen ausnutzen und gestohlene Daten auf Plattformen wie Telegram teilen, kann die Bedeutung starker, eindeutiger Passwörter, regelmäßiger Software-Updates und Vorsicht gegenüber potenziellen Malware-Quellen nicht genug betont werden. Der Kampf gegen den Diebstahl von Anmeldeinformationen und Datenschutzverletzungen ist noch nicht zu Ende und erfordert von Benutzern weltweit sowohl Sensibilität als auch proaktive Maßnahmen.

Bildnachweis: ilgmyzin / Unsplash

Source: 361 Millionen gestohlene Konten im Telegram-Combolist-Leak aufgedeckt