Google hat das klargestellt das ausgenutzte Chrome Zero-Day, Ursprünglich wurde angenommen, dass es sich tatsächlich um Chrome handelt befindet sich in der libwebp-Bibliothek (CVE-2023-5129). Diese Offenbarung kommt danach die CVE-Nummerierungsbehörde hat die ID abgelehnt oder zurückgezogen, Ich halte es für ein Duplikat von CVE-2023-4863.

Der letztgenannte Eintrag wurde inzwischen überarbeitet umfassen seine Auswirkungen auf die libwebp-Bibliothek.

CVE-2023-5129 verstehen

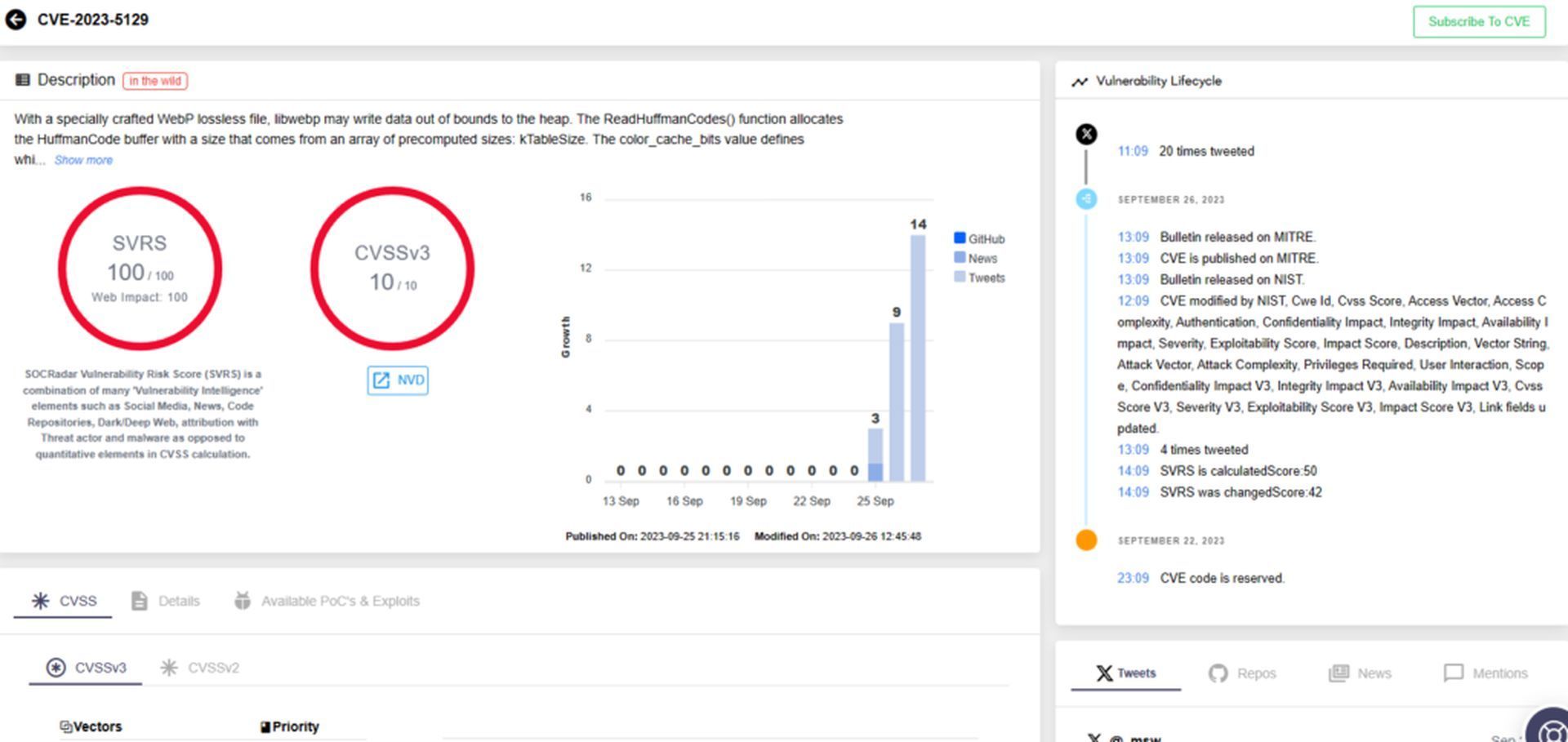

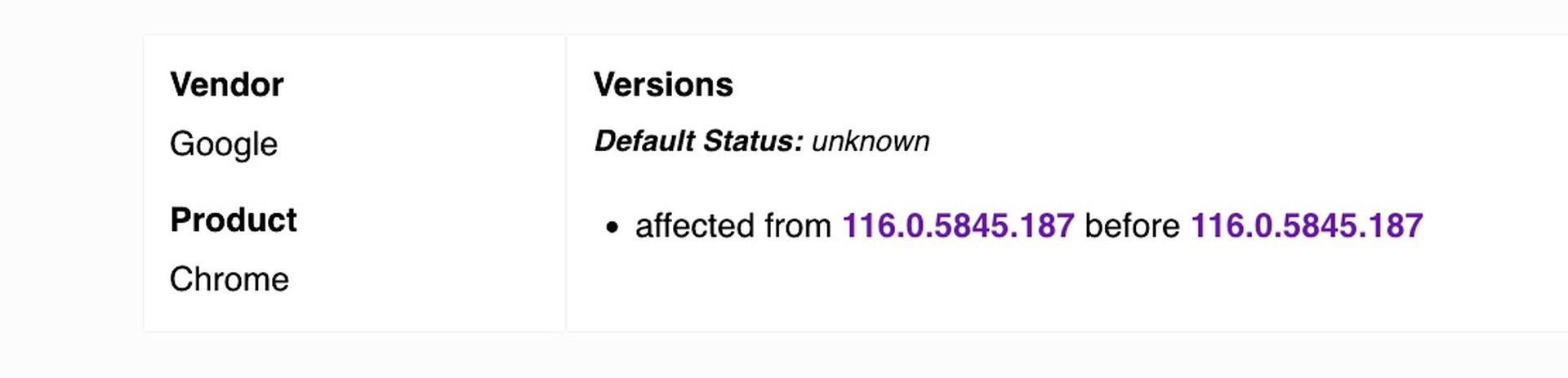

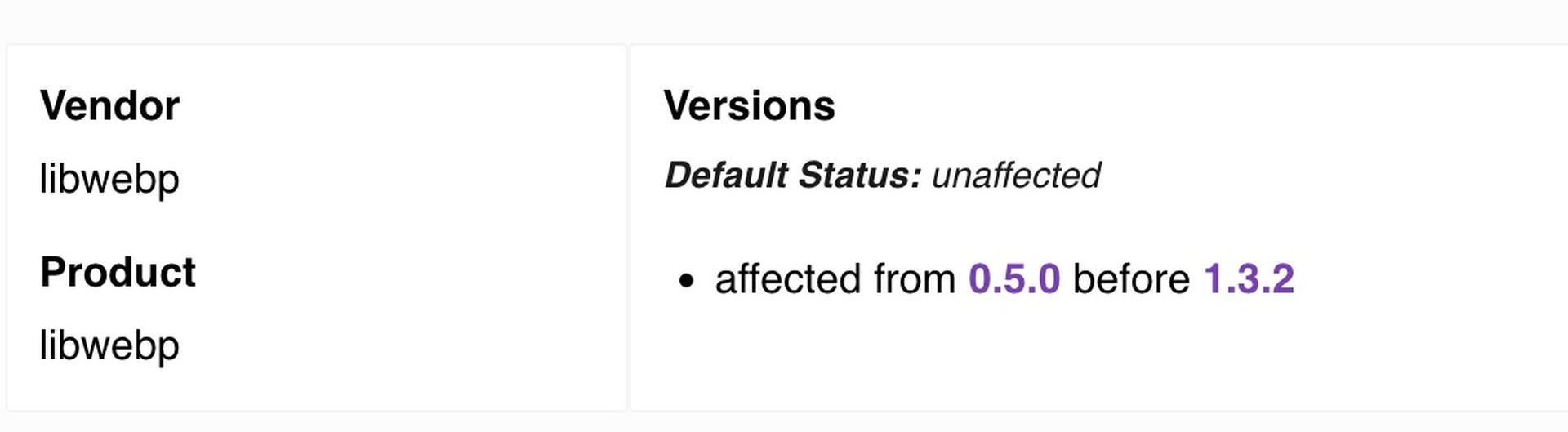

Der Kern dieser Schwachstelle liegt eine fehlerhafte Implementierung des Huffman-Codierungsalgorithmus. Dieses Versehen ermöglicht möglicherweise böswillige Akteure können einen Heap-Pufferüberlauf auslösen und beliebigen Code ausführen. Insbesondere betrifft CVE-2023-5129 libwebp-Versionen von 0.5.0 bis 1.3.1. Google hat dieses Problem jedoch in Version 1.3.2 schnell behoben. Seine Schwere wird unterstrichen durch ein perfekter CVSS-Score von 10,0, was seine kritische Natur anzeigt.

Was ist der Zusammenhang?

Forscher bei Rezilion zuvor vermutet, dass CVE-2023-41064, eine Pufferüberlauf-Schwachstelle innerhalb des ImageI/O-Frameworks von Apple, und CVE-2023-4863, das oben erwähnte Chrome Zero-Day, waren im Wesentlichen Manifestationen desselben Fehlers. Wie sich herausstellte, war ihre Hypothese richtig, Dies führte zur Entstehung von CVE-2023-5129.

Breite Wirkung

Die Bedeutung dieser Offenbarung erstreckt sich über weit hinausein breites Spektrum an Anwendungen und Plattformen. Die libwebp-Bibliothek ist integraler Bestandteil von:

- Beliebte Container-Images, die gemeinsam milliardenfach heruntergeladen und bereitgestellt wurden (z. B. Drupal, NGNIX, Perl, Python, Ruby, Rust, WordPress).

- Verschiedene Dienstprogramme, die von libwebp abhängig sind.

- Führende Webbrowser wie Chrome, Firefox, Microsoft Edge, Opera und andere.

- Zahlreiche Linux-Distributionen, darunter Debian, Ubuntu, Alpine, Gentoo, SUSE und mehr.

- Das Electron-Framework dient als Grundlage für zahlreiche plattformübergreifende Desktop-Anwendungen.

- Eine Vielzahl weiterer Anwendungen, von Microsoft Teams und Slack bis hin zu Discord, LibreOffice, 1Password, Telegram, Signal Desktop und mehr.

Während einige haben bereits Patches integriert um die Schwachstelle zu beheben, andere müssen diesem Beispiel noch folgen. Für Verbraucher ist es unbedingt erforderlich, den uralten Rat zu beherzigen: Halten Sie Ihr(e) Betriebssystem(e) und Software regelmäßig auf dem neuesten Stand.

Unternehmen stärken

Für Unternehmen, die Schwachstellenscanner einsetzen, ist diese Entwicklung von Bedeutung ein bedeutender Schritt nach vorn. Sie können es jetzt automatisch Erkennen und beheben Sie die Schwachstelle in Ihren Systemen.

Aktiv werden

Experten betonen die Dringlichkeit schnellen Handelns. Unternehmen, die sich darauf verlassen Schwachstellenscanner jetzt hab Ein entscheidender Vorteil bei der schnellen Erkennung und Eindämmung der Bedrohung durch CVE-2023-5129. Tom Sellers bietet a praktischer Befehl für macOS-Benutzer, um gepatchte Electron-Versionen zu identifizieren, ihre Anwendungen gegen potenzielle Risiken abzusichern.

Tom Sellers, Leitender Forschungsingenieur bei runZerohat geteilt ein Shell-Befehl für macOS-Benutzer um zu erkennen, auf welchen ihrer Anwendungen sie basieren spezifische Electron-Versionen. Versionen 22.3.24, 24.8.3, 25.8.1, 26.2.1, und 27.0.0-beta.2 den nötigen Patch erhalten haben, Bereitstellung einer zusätzlichen Sicherheitsebene für Benutzer.

Zusammenfassend lässt sich sagen, dass die Identifizierung von CVE-2023-5129 in libwebp Licht ins Dunkel bringt die Vernetzung von Schwachstellen innerhalb weit verbreiteter Anwendungen und Bibliotheken. Proaktive Maßnahmen, einschließlich regelmäßiger Updates und Schwachstellenscans, sind dabei von entscheidender Bedeutung Schutz von Systemen und Daten vor potenziellen Bedrohungen.

Unterdessen kommt die Nachricht von der Entwicklung kurz nach dem 25. Geburtstag von Google. Wenn Sie es verpasst haben, lesen Sie unbedingt unseren Artikel darüber, wie Googles Überraschungsspinner zum 25. Geburtstag seine Vierteljahrhundertfeier feierte.

Hervorgehobener Bildnachweis: Pixabay

Source: Google bestätigt, dass Chrome Zero-Day in libwebp ausgenutzt wird (CVE-2023-5129)