Die Cyberkriegsführung geht weiter, da russische Hacker verschiedene Regierungen und öffentliche Einrichtungen angreifen und infiltrieren, um die Invasion ihres Landes in der Ukraine zu unterstützen. Nach mehr als einem Monat, seit Russland einen Angriff auf die Ukraine gestartet hat, ist vieles beim Alten geblieben.

Der Krieg findet auch online statt, und das Netz der staatlich geförderten russischen Hacker wird jeden Tag größer. Ob es darum geht, in Systeme einzudringen, um geheime Informationen zu stehlen, oder etwas Schlimmeres, es gibt viele Ziele an der Cyber-Front. Das Auftreten des russischen Botnetzes Cyclops Blink wurde kürzlich von der Cybersicherheitssoftwarefirma Trend Micro in einem Bericht identifiziert. Dies ist nur das jüngste Beispiel dafür, wie solche Aktivitäten immer häufiger werden.

Was ist Cyclops Blink?

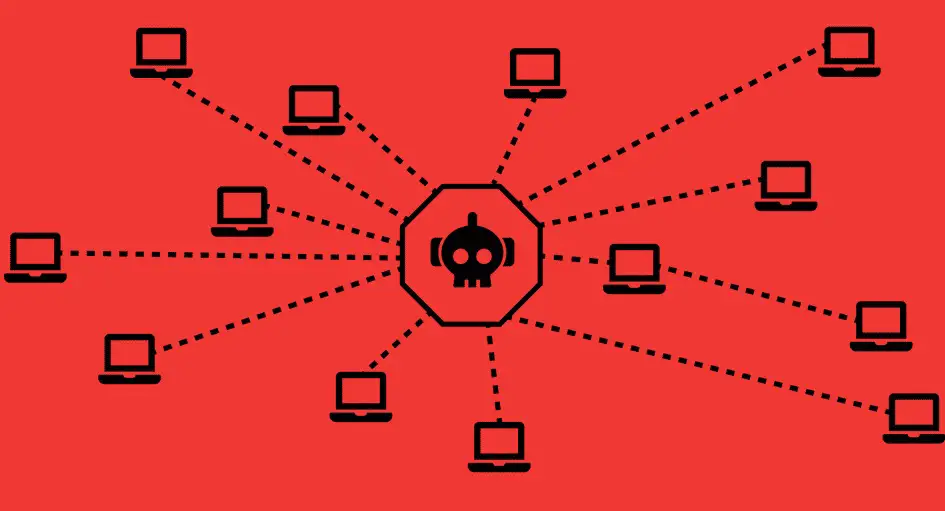

Laut a Bericht von Trend Micro, ein „staatlich gefördertes Botnet“ namens Cyclops Blink, ist seit mindestens 2019 in Betrieb und mit einer Gruppe namens Sandworm oder Voodoo Bear verbunden. Die Gruppe wurde mit einem Angriff auf die ukrainische Strominfrastruktur im Jahr 2015 sowie mit Störungen in der Republik Georgien und bei den Olympischen Spielen 2018 in Verbindung gebracht. Firebox-Netzwerksicherheitshardware scheint das Ziel von Voodoo Bear mit Cyclops Blink zu sein, weshalb Asus-Router und Geräte von WatchGuard angegriffen werden. Der Bericht behauptet, dass das Botnetz nicht auf „kritische Organisationen oder solche abzielt, die einen offensichtlichen Wert in der wirtschaftlichen, politischen oder militärischen Spionage haben“.

Was ist das Endziel für russische Hacker?

Dies ist jedoch kein „No Harm, No Foul“. Der Bericht behauptet, dass Sicherheitsexperten glauben, dass das Hauptziel russischer Hacker mit Cyclops Blink darin besteht, eine Grundlage für zukünftige Angriffe auf hochwertige Ziele zu schaffen. Grundsätzlich wurde Cyclops Blink entwickelt, um Router zu infizieren und sie zum Stehlen von Daten oder zum Starten von Angriffen gegen andere Ziele zu verwenden. Da sie aufgrund weniger häufiger Updates und geringer oder keiner Sicherheit leichter auszunutzen sind, könnten Asus-Router ohne besondere militärische oder politische Verbindung leichter kompromittiert werden. Das gehackte Gerät wird verwendet, um Remote Access Points für Command-and-Control-Server einzurichten. Im schlimmsten Sinne könnten scheinbar zufällige Beschlagnahmen von Geräten ohne offensichtlichen Intelligenzwert darauf hindeuten, dass dies die Vorbereitung auf etwas Größeres ist, das auf dem Weg ist. Dadurch entsteht die beängstigende Vorstellung von „ewigen Botnets“, in denen Maschinen ständig miteinander verbunden sind.

Asus wurde über die Angriffe informiert und erklärte in einer Erklärung vom 17 Seite mit Produktsicherheitshinweisen dass es Cyclops Blink untersucht und Abhilfemaßnahmen ergreift. Es bot eine Sicherheitscheckliste, mit der Netzwerkbesitzer ihren Schutz erhöhen können, sowie eine Liste aller betroffenen Geräte. Cyclops Blink ist so gefährlich, dass Benutzern, die eine Infektion vermuten, empfohlen wird, einfach ihre Router auszutauschen, da selbst ein Zurücksetzen auf die Werkseinstellungen nicht ausreicht.